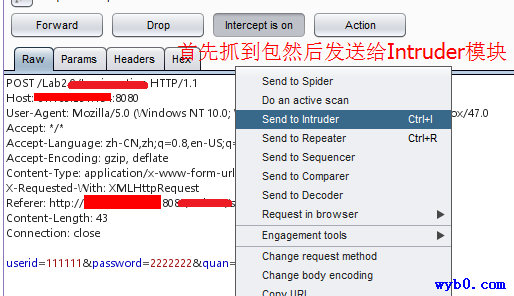

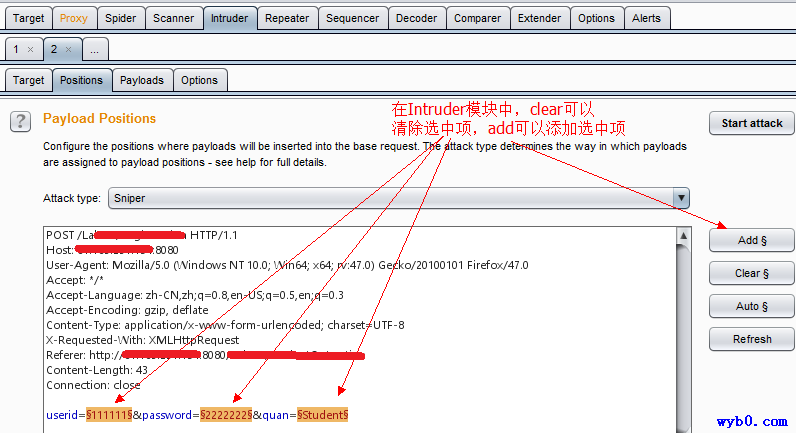

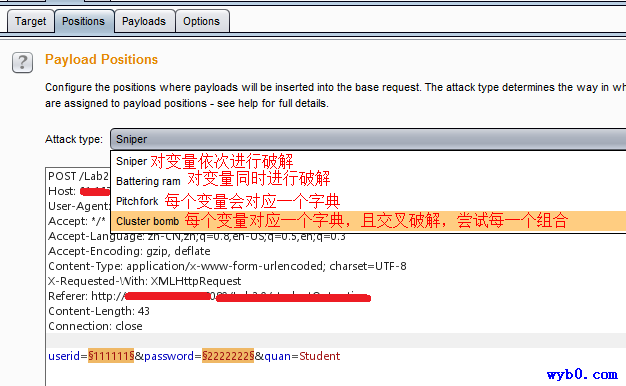

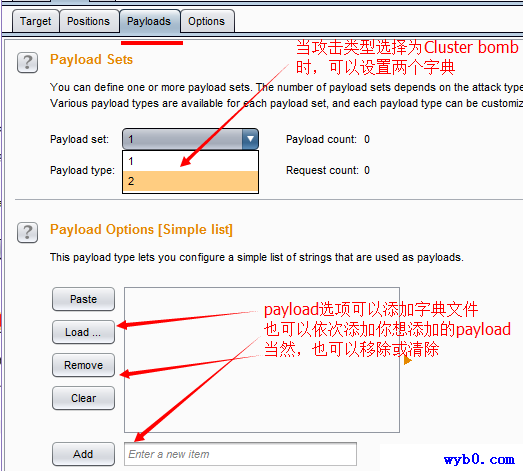

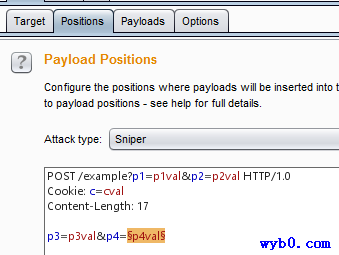

BurpSuite 的 Intruder 模块

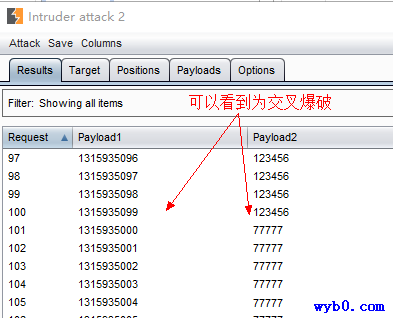

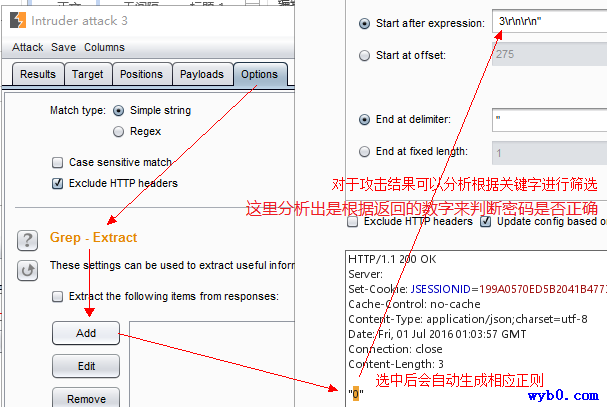

0x00 示例一

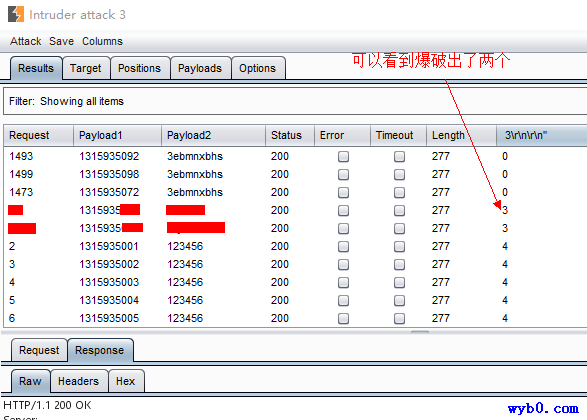

0x01 示例二

逻辑漏洞

敏感信息泄露

0x00 软件敏感信息

* 操作系统版本

可用namp扫描得知

* 中间件的类型、版本

http返回头

404报错页面

使用工具(如whatweb)

* Web程序(cms类型及版本、敏感文件)

可用whatweb、cms_identify

0x01 Web敏感信息

* phpinfo()信息泄露

http://[ip]/test.php和http://[ip]/phpinfo.php

* 测试页面泄露在外网

test.cgi、phpinfo.php、info.php等

* 编辑器备份文件泄露在外网

http://[ip]/.test.php.swp

http://[ip]/test.php.bak

http://[ip]/test.jsp.old

http://[ip]/cgi~

常见编辑器备份后缀

* 版本管理工具(如git)文件信息泄露

http://[ip]/.git/config

http://[ip]/CVS/Entriesp

http://[ip]/.svn/entriesp

* HTTP认证泄露漏洞

http://[ip]/basic/index.php

Web目录开启了HTTP Basic认证,但未限制IP,导致可暴力破解账号、密码

* 管理后台地址泄露

http://[ip]/login.php

http://[ip]/admin.php

http://[ip]/manager.php

http://[ip]/admin_login.php

* 泄露员工邮箱、分机号码

泄露邮箱及分机号码可被社工,也可生成字典

* 错误页面暴漏信息

mysql错误、php错误、暴漏cms版本等

* 探针文件

* robots.txt

* phpMyAdmin

* 网站源码备份文件(www.rar/sitename.tar.gz/web/zip等)

* 其他

0x02 网络信息泄露

* DNS域传送漏洞

* 运维监控系统弱口令、网络拓扑泄露

zabbix弱口令、zabbix sql注入等

0x03 第三方软件应用

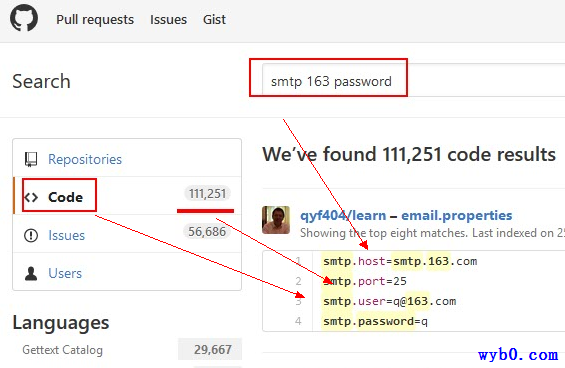

* github上源码、数据库、邮箱密码泄露

搜类似:smtp 163 password关键字

* 百度网盘被员工不小心上传敏感文件

* QQ群被员工不小心上传敏感文件

0x04 敏感信息搜集工具

https://github.com/ring04h/weakfilescan

https://github.com/lijiejie/BBScan

whatweb

dnsenum

github

0x05 示例

任意文件查看与下载漏洞

文件包含漏洞

环境:phpStudy 2016、DVWA v1.10

0x00 文件包含

程序开发人员一般会把重复使用的函数写到单个文件中,需要使用某个函数时直接调用此文件,而无需再次编写,这中文件调用的过程一般被称为文件包含。

more...代码执行漏洞(一)

Windows 下用 Proxifier 实现全局代理

0x00 环境

在windows下用Shadowsocks和Proxifier实现全局代理:

System:Windows10 Pro x64

Shadowsocks:Shadowsocks v2.5.2.0

Proxifier:Proxifier Portable Edition v3.29

0x01 配置Shadowsocks

命令执行漏洞

0x00 命令执行

应用有时需要调用一些执行系统命令的函数,如PHP中的system、exec、shell_exec、

passthru、popen、proc_popen等,当用户能控制这些函数中的参数时,就可以将恶意系统命令

拼接到正常命令中,从而造成命令执行攻击,这就是命令执行漏洞。

0x01 利用条件

- 应用调用执行系统命令的函数

- 将用户输入作为系统命令的参数拼接到了命令行中

- 没有对用户输入进行过滤或过滤不严

0x02 漏洞分类

- 代码层过滤不严

商业应用的一些核心代码封装在二进制文件中,在web应用中通过system函数来调用:

system("/bin/program --arg $arg"); - 系统的漏洞造成命令执行

bash破壳漏洞(CVE-2014-6271)

执行env x='() { :;}; echo vulnerable' bash -c "echo this is a test"后

若输出vulnerable则证明存在漏洞 - 调用的第三方组件存在代码执行漏洞

如WordPress中用来处理图片的ImageMagick组件

JAVA中的命令执行漏洞(struts2/ElasticsearchGroovy等)

ThinkPHP命令执行

0x03 漏洞危害

- 继承Web服务程序的权限去执行系统命令或读写文件

- 反弹shell

- 控制整个网站甚至控制服务器

- 进一步内网渗透

- 等等

0x04 漏洞挖掘

可以google hacking

尝试:filetype:action或filetype:do来找struts2

文件上传之文本编辑器上传漏洞

0x00 文本编辑器

常见的文本编辑器有CKEditor、eWebEditor、UEditor、KindEditor、xhEditor等,它们的功能类似且都有图片上传、视频上传、远程下载等功能,这类文本编辑器也称为富文本编辑器。

more...Previous Page

11 of 18

Next Page